阅读(3688)

赞(7)

13.2.2 反向解析实验

2019-05-12 12:23:10 更新

在DNS域名解析服务中,反向解析的作用是将用户提交的IP地址解析为对应的域名信息,它一般用于对某个IP地址上绑定的所有域名进行整体屏蔽,屏蔽由某些域名发送的垃圾邮件。它也可以针对某个IP地址进行反向解析,大致判断出有多少个网站运行在上面。当购买虚拟主机时,可以使用这一功能验证虚拟主机提供商是否有严重的超售问题。

第1步:编辑区域配置文件。在编辑该文件时,除了不要写错格式之外,还需要记住此处定义的数据配置文件名称,因为一会儿还需要在/var/named目录中建立与其对应的同名文件。反向解析是把IP地址解析成域名格式,因此在定义zone(区域)时应该要把IP地址反写,比如原来是192.168.10.0,反写后应该就是10.168.192,而且只需写出IP地址的网络位即可。把下列参数添加至正向解析参数的后面。

[root@linuxprobe ~]# vim /etc/named.rfc1912.zones

zone "linuxprobe.com" IN {

type master;

file "linuxprobe.com.zone";

allow-update {none;};

};

zone "10.168.192.in-addr.arpa" IN {

type master;

file "192.168.10.arpa";

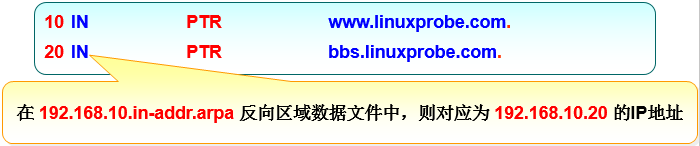

};第2步:编辑数据配置文件。首先从/var/named目录中复制一份反向解析的模板文件(named.loopback),然后把下面的参数填写到文件中。其中,IP地址仅需要写主机位,如图13-5所示。

图13-5 反向解析文件中IP地址参数规范

[root@linuxprobe named]# cp -a named.loopback 192.168.10.arpa

[root@linuxprobe named]# vim 192.168.10.arpa

[root@linuxprobe named]# systemctl restart named

编辑

$TTL 1D

@ IN SOA linuxprobe.com. root.linuxprobe.com. (

0;serial

1D;refresh

1H;retry

1W;expire

3H);minimum

NS ns.linuxprobe.com.

ns A 192.168.10.10

10 PTR ns.linuxprobe.com. #PTR为指针记录,仅用于反向解析中。

10 PTR mail.linuxprobe.com.

10 PTR www.linuxprobe.com.

20 PTR bbs.linuxprobe.com. 第3步:检验解析结果。在前面的正向解析实验中,已经把系统网卡中的DNS地址参数修改成了本机IP地址,因此可以直接使用nslookup命令来检验解析结果,仅需输入IP地址即可查询到对应的域名信息。

[root@linuxprobe ~]# nslookup

> 192.168.10.10

Server: 127.0.0.1

Address: 127.0.0.1#53

10.10.168.192.in-addr.arpa name = ns.linuxprobe.com.

10.10.168.192.in-addr.arpa name = www.linuxprobe.com.

10.10.168.192.in-addr.arpa name = mail.linuxprobe.com.

> 192.168.10.20

Server: 127.0.0.1

Address: 127.0.0.1#53

20.10.168.192.in-addr.arpa name = bbs.linuxprobe.com.